-

振东集团的”本草革命”:让中药材跳出药罐子,闯出大健康新天地

发布时间:2025/06/10

红球纷飞传三晋,大爱无边漫九州。5月25日,由中国红十字会总会主办,山西振东健康产业集团赞助的“红气球挑战赛”(晋中站)在山西省高校新区(山西大学城)鸣笛开赛。该赛事汇聚了来自全国各地及山西大学城高校的...

-

2025中美领衔世界级艺术名家 ——赵玉林精品展播

发布时间:2025/01/17

赵玉林,笔名三友,内蒙古包头市美术家协会副主席,草原书画院院长,中国美协内蒙古分会会员,台北故宫书画院名誉院长,中华国礼书画家,国家博物馆画廊特邀书画家。作品入选《中国当代国际书画家年鉴》,在中国书画研究...

-

腾讯创作者生态的前车之鉴,能否支撑《元梦之星》逐梦UGC?

发布时间:2023/09/24

近期,腾讯以“天美乐园”的特别形式公布了新作《元梦之星》,宣告正式入主派对游戏赛道。过去,派对游戏在国内市场份额较小,直到《糖豆人》《香肠派对》《蛋仔派对》等作品引发用户和市场的高度关注,整个赛道才...

-

普悦智能,专注净水,为渠道经销搭载新引擎!

发布时间:2023/08/28

稳步推进:祝贺普悦智能(北京联营公司)第一轮股东入股签约圆满成功! 2023年8月18日,浙江普悦智能科技有限公司北京联营公司——北京普悦京允智能科技有限公司在总经理宋玉财的热忱推进下,成功签约了五名销售/服...

-

英国与快速反应小组一起抗击冠状病毒

发布时间:2020/04/01

英国政府宣布了新的措施,以打击虚假的COVID-19在线信息的传播,包括建立专门的专家小组来处理错误信息。 新成立的快速反应小组将在英国内阁办公室内部运作,并将研究应对互联网上“有害叙述”的方法-解决“...

-

微软即将吸引消费者-但Skype仍将保留

发布时间:2020/03/31

微软今天宣布,今年晚些时候,它将推出Teams的基本消费版,即类似于Slack的文本,音频和视频聊天应用程序。就像Microsoft所喜欢的,您的个人生活团队将使用许多工具,这些工具将使家庭和小组更轻松地组织...

-

安全漏洞暴露了共和党选民公司的内部应用代码

发布时间:2020/03/31

一家专供共和党政治运动使用的选民联系和拉票公司,错误地在其网站上留下了未经保护的应用程序代码副本,供任何人找到。 Campaign Sidekick公司通过iOS和Android应用程序帮助共和党竞选活动布署其选区,这...

-

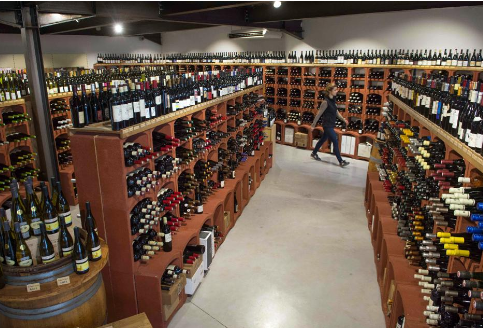

在宾夕法尼亚州,州酒商店仍然关闭,人们越来越口渴

发布时间:2020/03/31

随着美国人渴望长时间的自我隔离,白酒业务的销量激增。根据尼尔森(Nielsen)的数据,到3月中旬,这一增长已经比去年同期高出26%以上。但是,联盟中至少有一个州与这种趋势背道而驰,而且与消费者的意愿无...

Microsoft警告Excel中的远程执行漏洞利用

发布时间:2019/07/03 新闻 浏览次数:1246

已发现Microsoft Excel商业智能工具中的新漏洞使攻击者有机会远程启动恶意软件并接管用户的系统。

Mimecast的研究人员在Power Query(PQ)中发现了一个漏洞,这是一个功能强大且可扩展的Microsoft Excel商业智能工具,允许用户将电子表格与其他业务领域(如外部数据库,文本文档和网页)集成。

该漏洞基于应用程序之间的数据通信方法,该方法在称为动态数据交换(DDE)的Microsoft Office套件中使用。 DDE攻击并不是什么新鲜事,许多成功的恶意软件活动都使用该方法来破坏文档,但是,这种特殊攻击会使犯罪者获得重要的管理权限。

“在电子邮件攻击情形中,攻击者可以通过向用户发送特制文件来利用DDE协议,然后诱使用户打开文件,通常是通过电子邮件引诱,”微软表示。 “攻击者必须说服用户禁用保护模式并点击一个或多个其他提示。”

利用该攻击,攻击者可以对属于受害者的各个系统进行指纹识别,从而允许他们提供对沙箱和受害者可能正在运行的其他安全软件无害的有害代码。

Mimecast研究员Ofir Shlomo还表示,Power Query漏洞利用可用于发动复杂的攻击,难以检测的攻击组合了多个攻击面。

“使用Power Query,攻击者可以将恶意内容嵌入到单独的数据源中,然后在打开时将内容加载到电子表格中,”Shlomo在与IT Pro分享的研究博客中表示。 “恶意代码可能被用来丢弃和执行可能危及用户机器的恶意软件。”

由于DDE攻击在全球工作场所广泛依赖Microsoft Office软件,因此对于企业来说是臭名昭着的。

APT28和APT37,俄罗斯和朝鲜相关的黑客组织近年来都使用该技术取得了良好的效果,其他团体利用畸形的Word文档用于鱼叉式网络钓鱼活动。

“这种攻击通常难以察觉,并使威胁行为者有更多机会破坏受害者的主人,”Shlomo说。 “利用Power Query中的潜在弱点,攻击者可能会嵌入任何恶意的有效载荷,这些有效载荷不会保存在文档本身内,而是在文档打开时从Web下载。”

当微软发现它是微软协调漏洞披露流程的一部分时,Mimecast接近并向微软披露了这一问题。虽然微软尚未针对该问题提供修复,但他们确实分享了一种解决方法。

Microsoft发布了一份咨询文档(咨询4053440),该文档提供了有关如何在处理DDE字段时保护应用程序的提示和指导。这包括有关如何为Office和其他方法创建自定义注册表项的说明,每种方法都列出了各种优缺点。

“攻击者希望破坏受害者的侦查,”Shlomo说。 “由于各种安全专家和信息共享平台之间共享威胁情报,有可能随着时间的推移检测到这种攻击,Mimecast强烈建议所有Microsoft Excel客户实施Microsoft建议的解决方案,作为对这些Microsoft的潜在威胁用户是真实的,利用可能是破坏性的。“