-

腾讯创作者生态的前车之鉴,能否支撑《元梦之星》逐梦UGC?

发布时间:2023/09/24

近期,腾讯以“天美乐园”的特别形式公布了新作《元梦之星》,宣告正式入主派对游戏赛道。过去,派对游戏在国内市场份额较小,直到《糖豆人》《香肠派对》《蛋仔派对》等作品引发用户和市场的高度关注,整个赛道才...

-

普悦智能,专注净水,为渠道经销搭载新引擎!

发布时间:2023/08/28

稳步推进:祝贺普悦智能(北京联营公司)第一轮股东入股签约圆满成功! 2023年8月18日,浙江普悦智能科技有限公司北京联营公司——北京普悦京允智能科技有限公司在总经理宋玉财的热忱推进下,成功签约了五名销售/服...

-

新鸿基地产园区中心封面地标, 苏州环贸汇众盼而至

发布时间:2021/12/28

当苏州迈向全球都会序列之际,当苏州园区盛启一城想象之时。实力港企新鸿基地产携苏州首个超高层多业态综合体住宅——新鸿基地产苏州环贸汇澎湃而来,势将为苏州高净值投资人群挚献园区中心CBD地标之作,擎领苏州未...

-

看图操作,三步即可开通微粒贷

发布时间:2021/12/01

微粒贷是由国内首家互联网银行微众银行推出的一款小额信贷产品,具有无抵押无担保、随借随还等特点,深受大家的喜欢。在此,小编结合官方资料,为想用微粒贷却不知怎么开通的朋友提供一些帮助。微粒贷开通 第一...

-

英国与快速反应小组一起抗击冠状病毒

发布时间:2020/04/01

英国政府宣布了新的措施,以打击虚假的COVID-19在线信息的传播,包括建立专门的专家小组来处理错误信息。 新成立的快速反应小组将在英国内阁办公室内部运作,并将研究应对互联网上“有害叙述”的方法-解决“...

-

微软即将吸引消费者-但Skype仍将保留

发布时间:2020/03/31

微软今天宣布,今年晚些时候,它将推出Teams的基本消费版,即类似于Slack的文本,音频和视频聊天应用程序。就像Microsoft所喜欢的,您的个人生活团队将使用许多工具,这些工具将使家庭和小组更轻松地组织...

-

安全漏洞暴露了共和党选民公司的内部应用代码

发布时间:2020/03/31

一家专供共和党政治运动使用的选民联系和拉票公司,错误地在其网站上留下了未经保护的应用程序代码副本,供任何人找到。 Campaign Sidekick公司通过iOS和Android应用程序帮助共和党竞选活动布署其选区,这...

-

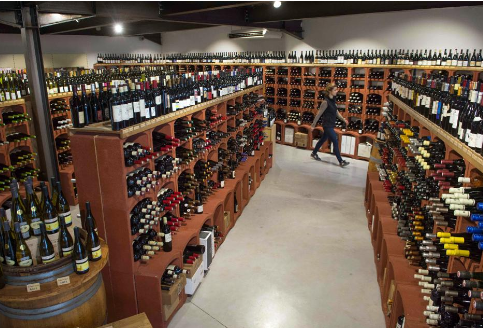

在宾夕法尼亚州,州酒商店仍然关闭,人们越来越口渴

发布时间:2020/03/31

随着美国人渴望长时间的自我隔离,白酒业务的销量激增。根据尼尔森(Nielsen)的数据,到3月中旬,这一增长已经比去年同期高出26%以上。但是,联盟中至少有一个州与这种趋势背道而驰,而且与消费者的意愿无...

Chrome 79随附密码警告,实时网络钓鱼防护和WebXR设备API

发布时间:2019/12/12 新闻 浏览次数:864

Google今天发布了适用于Windows,Mac,Linux,Android和iOS的Chrome 79。该版本包括有关密码泄露,实时网络钓鱼防护,WebXR设备API等的内置警告。因此,此版本增强了全球最受欢迎的浏览器的安全性,并为将虚拟现实技术引入网络奠定了基础。您现在可以使用Chrome的内置更新程序将其更新到最新版本,或直接从google.com/chrome下载。

Chrome拥有超过10亿的用户,既是浏览器又是Web开发人员必须考虑的主要平台。实际上,随着Chrome的定期添加和更改,开发人员通常不得不紧紧抓住可用的一切以及已弃用或删除的内容。 Chrome 79删除了-webkit-appearance关键字,用于任意元素。

密码检查

2月份,Google启动了一个名为“密码检查”的Chrome扩展程序。如果您对任何网站的登录凭据涉及任何已知的黑客攻击或数据泄露,该扩展程序都会警告您。它将您的用户名和密码与超过40亿个Google已知会受到破坏的凭据(经过哈希处理和加密)进行比较。十月份,Google将密码检查功能内置到Google帐户中。现在,该公司已将其内置到Chrome中,从而使该扩展已过时。

Chrome现在会检查您的密码

因此,当您登录网站时,Chrome会将您的用户名和密码的SHA256哈希副本发送给Google。该公司称,它将使用密钥进行加密(甚至Google都无法看到您的凭据)。 Google使用称为盲目交集的私有技术,使用多层加密将您的加密用户名和密码与所有加密的违背用户名和密码进行比较。如果您的用户名和密码遭到破坏,Chrome会建议您更改密码。

您可以在Sync和Google Services下的Chrome设置中打开或关闭此功能。企业管理员可以使用此策略控制此功能。

实时网络钓鱼防护

Google的安全浏览服务向Chrome,Firefox和Safari浏览器以及互联网服务提供商(ISP)提供包含恶意软件或网络钓鱼内容的URL列表。该服务在用户访问危险站点或下载危险文件之前显示警告。截至5月,Google安全浏览保护了超过40亿台设备。与上述密码保护类似,Google无法看到实际的网址。 Chrome浏览器会根据安全浏览的数据库检查部分URL指纹(URL的SHA-256哈希的前32位)。

但这并不完美。 Chrome浏览器会根据其本地列表检查您访问的每个网站或下载文件的URL,该列表大约每30分钟更新一次。谷歌表示,某些网络钓鱼站点正在通过快速切换域名或对公司的爬虫进行隐藏来跳过刷新窗口。 Google因此实施了实时网络钓鱼防护,可以实时检查通过安全浏览服务器访问的网页的网址。

现在,当您访问网站时,Chrome浏览器会根据计算机上存储的数千个已知安全的流行网站上的列表进行检查。如果该网站不在安全列表中,Chrome浏览器会与Google匿名检查网址,以查看您是否正在访问危险站点。谷歌表示,在30%的情况下,这可以更好地防御全新的恶意网站。

您可以通过“设置更好的搜索和浏览”选项在Chrome设置中控制此功能。企业管理员可以通过此策略管理此设置。

Chrome浏览器还具有网络钓鱼预测功能,可以在用户将其Google帐户密码输入到可疑的钓鱼网站时向用户发出警告。 Google现在将这种保护扩展到所有登录Chrome的用户以及密码管理器中的所有凭据。以前,它仅对启用了同步的用户有效。如果您将存储在Chrome的密码管理器中的密码或用于登录Chrome的Google帐户密码输入到一个不常见的网站,则Chrome会像进行实时网络钓鱼一样对用户进行匿名检查。如果“安全浏览”确定该网站确实可疑或恶意,Chrome会向您显示警告并鼓励您更改受到破坏的密码。

WebXR设备API

新的Chrome版本经常引入新的API。 Chrome 79实现了一个重要的功能:WebXR Device API,它将虚拟现实带入了网络。预计其他浏览器(包括Firefox Reality,Oculus Browser,Edge和Magic Leap的Helio浏览器)也将实现该API。

大兔子WebXR设备API

借助WebXR Device API,开发人员现在可以在Chrome中为智能手机和头戴式显示器创建沉浸式体验。 Google预计将会有更多的身临其境的功能,包括支持增强现实和其他身临其境的工具。该公司甚至列出了一些潜在的用例:游戏,购房以及购买前在家里查看产品。

Android和iOS

适用于Android的Chrome 79正在Google Play上缓慢推出。这是变更日志:

密码安全性:登录网站后,Chrome可以立即警告您密码是否曾因数据泄露而公开。

对虚拟现实的支持:WebXR设备API可以为网络提供沉浸式和嵌入式VR体验。

重新排列书签:将书签拖到适当位置,或点击书签的选项菜单,然后选择上移或下移。

适用于iOS的Chrome 79正在Apple的App Store中推出。它的变更日志只有两点:

如果您先登录Chrome浏览器,然后登录网站,Chrome浏览器将检查您的用户名和密码是否在Internet上泄漏了。

在地址栏中开始搜索时,即使网络连接速度较慢,您也会看到热门建议。

根据以上内容,大多数更改听起来都很耳熟。

安全修复

Chrome 79实施了51个安全修复程序。外部研究人员发现了以下内容:

[$ 20000] [1025067]关键CVE-2019-13725:蓝牙免费使用。腾讯分公司安全实验室的刘庚明,陈建宇于2019-11-15报道。

[$ TBD] [1027152]严重CVE-2019-13726:密码管理器中的堆缓冲区溢出。由Google Project Zero的Sergei Glazunov于2019-11-21报道。

[$ 10000] [944619] CVE-2019-13727高:WebSockets中的策略执行不足。 @piochu在2019-03-21报道。

[$ 7500] [1024758]高CVE-2019-13728:在V8中写越界。奇虎360 Alpha Lab的Rong Jian和Guang Gong于2019-11-14报道。

[$ 5000] [1025489] High CVE-2019-13729:免费在WebSockets中使用。奇虎360科技有限公司成都安全响应中心的金哲,刘路遥报道于2019-11-16。

[$ 5000] [1028862]高CVE-2019-13730:V8中的类型混乱。乔治亚理工大学SSLab的Wen Xu于2019-11-27报告。

[$ TBD] [1023817]高CVE-2019-13732:在WebAudio中免费使用。由Google Project Zero的Sergei Glazunov于2019-11-12报道。

[$ TBD] [1025466]高CVE-2019-13734:在SQLite中写越界。由“ Team 0x34567a61” @ Xbalien29 @leonwxqian于2019-11-16报道。

[$ TBD] [1025468] CVE-2019-13735高:在V8中写越界。来自腾讯基恩实验室的刘庚明和冯贞在2019-11-16报道。

[$ TBD] [1028863]高CVE-2019-13764:V8中的类型混乱。乔治亚理工大学SSLab的Wen Xu于2019-11-26报告。

[$ 7500] [1020899]中CVE-2019-13736:PDFium中的整数溢出。匿名于2019-11-03报道。

[$ 5000] [1013882]中CVE-2019-13737:自动填充中的策略执行不足。马克·阿默里(Mark Amery)在2019-10-12报道。

[$ 5000] [1017441]中CVE-2019-13738:导航中的策略执行不足。 Microsoft Edge团队的Johnathan Norman和Daniel Clark于2019-10-23报告。

[$ 3000] [824715]中号CVE-2019-13739:Omnibox中的安全UI错误。腾讯玄武实验室的xisigr在2018-03-22报道。

[$ 2000] [1005596]中CVE-2019-13740:共享中的安全UI错误。 Khalil Zhani在2019-09-19上报道

[$ 2000] [1011950]中CVE-2019-13741:在Blink中对不可信输入的验证不足。 Securitum的MichałBentkowski在2019-10-07上报道

[$ 2000] [1017564]中号CVE-2019-13742:Omnibox中的安全UI错误。 Khalil Zhani在2019-10-24报道。

[$ 1000] [754304]中号CVE-2019-13743:外部协议处理中的安全UI错误。腾讯安全平台部门曾志扬在2017-08-10上报道

[$ 1000] [853670]中CVE-2019-13744:Cookie中的政策执行不足。 Prakash(@ 1lastBr3ath)在2018-06-18上报道

[$ 500] [990867] CVE-2019-13745中:音频中的政策执行不足。栾·埃雷拉(@lbherrera_)在2019-08-05上报道

[$ 500] [999932]中CVE-2019-13746:Omnibox中的策略执行不足。 David Erceg在2019-09-02上报道

[$ 500] [1018528]中号CVE-2019-13747:渲染中未初始化的使用。 Ivan Popelyshev和AndréBonatti在2019-10-26报道

[$ N / A] [993706]中CVE-2019-13748:开发人员工具中的政策执行不足。 David Erceg在2019-08-14上报道

[$ N / A] [1010765]中CVE-2019-13749:Omnibox中的安全UI错误。 Khalil Zhani在2019-10-03上报道

[$ TBD] [1025464]中CVE-2019-13750:SQLite中的数据验证不足。由“ Team 0x34567a61” @ Xbalien29 @leonwxqian于2019-11-16报道。

[$ TBD] [1025465]中CVE-2019-13751:在SQLite中未初始化使用。由“ Team 0x34567a61” @ Xbalien29 @leonwxqian于2019-11-16报道。

[$ TBD] [1025470]中CVE-2019-13752:在SQLite中读取越界。腾讯刀片团队的钱文祥在2019-11-16报道

[$ TBD] [1025471]中CVE-2019-13753:在SQLite中读取的内容超出范围。腾讯刀片团队的钱文祥在2019-11-16报道

[$ 500] [442579] CVE-2019-13754低:扩展中的政策执行不足。由Cody Crews于2014-12-16报道。

[$ 500] [696208] CVE-2019-13755低:扩展中的策略执行不足。 Masato Kinugawa在2017-02-25上报道。

[$ 500] [708595]低CVE-2019-13756:打印中的安全UI错误。 Khalil Zhani在2017-04-05上报道

[$ 500] [884693]低CVE-2019-13757:Omnibox中的安全UI错误。 Khalil Zhani在2018-09-17上报道

[$ 500] [979441] Low CVE-2019-13758:导航中的政策执行不足。 Khalil Zhani在2019-06-28报道。

[$ N / A] [901789]低CVE-2019-13759:插页式广告中的安全UI错误。腾讯安全宣武实验室吴文旭(@ ma7h1as)于2018-11-05报告。

[$ N / A] [1002687] CVE-2019-13761低:Omnibox中的安全UI错误。 Khalil Zhani在2019-09-10上报道

[$ N / A] [1004212] CVE-2019-13762低:下载中的策略执行不足。 csanuragjain(@csanuragjain)在2019-09-16报道。

[$ TBD] [1011600] CVE-2019-13763低:付款中的政策执行不足。 weiwangpp93在2019-10-05报道

[1032080]内部审核,模糊测试和其他计划的各种修复。

因此,谷歌为此版本花费了至少80,000美元的错误赏金,比平时多得多。与往常一样,仅安全修复程序就足以激励您升级。

开发人员功能

Chrome 79还为V8 JavaScript引擎带来了更新。 7.9版包括性能改进,内置处理API getter的功能,OSR缓存以及WebAssembly中对多个代码空间的支持。查看完整的变更日志以获取更多信息。

此版本中的其他开发人员功能包括:

适用于Android上已安装的PWA的自适应图标显示:Android Oreo引入了自适应图标,该图标对主屏幕和启动器中的所有图标都采用了相同的形状。在Android Oreo之前,图标可以是任何形状,并且每个图标后面都没有背景。借助自适应图标显示功能,Android会自动遮盖不规则形状的图标以使其正确放置。

对任何可聚焦HTML / SVG元素的自动聚焦支持:将自动聚焦属性添加到任何可聚焦HTML或SVG元素。以前,有限数量的HTML元素支持自动对焦,并且有些元素可以获取焦点,但不支持自动对焦属性。

根据Width或Height HTML属性计算img /视频的纵横比:现在可以计算图像的纵横比,以便可以在加载图像之前使用CSS调整图像的尺寸。这样可以避免在加载图像时不必要的重新布局。

字体大小调整:font-optical-sizing属性自动将字体大小设置为支持光学大小调整的可变字体的光学大小调整轴。这会根据字体大小改善字体的样式和易读性,因为字体选择的字形形状在给定的字体大小下效果最佳。

list-style-type::允许样式表将任意字符用于列表样式标记。示例包括“-”,“ +”,“★”和“▸”。从CSS Level 2开始,list-style-type已支持诸如disc或小数之类的关键字来定义列表项标记的外观。

拒绝出现更具体错误的Worklet.addModule():当Worklet.addModule()失败时,promise将拒绝比以前更具体的错误对象。 Worklet.addModule()可能由于各种原因而失败,包括例如网络错误和语法错误。在进行此更改之前,无论实际原因是什么,都会用AbortError拒绝Worklet.addModule()。这使得开发人员难以调试工作集。进行此更改后,Worklet.addModule()会拒绝,并显示更清晰的错误,例如SyntaxError。

检索与Worker本身相对应的Service Worker对象:Service Worker现在可以在service worker脚本中使用self.serviceWorker获得其ServiceWorker对象,并通过self.serviceWorker.state获得其当前状态。以前,服务工作者实例无法获取其当前生命周期状态。

停止评估在获取期间在文档之间移动的脚本元素:

如果在提取过程中在文档之间移动