-

振东集团的”本草革命”:让中药材跳出药罐子,闯出大健康新天地

发布时间:2025/06/10

红球纷飞传三晋,大爱无边漫九州。5月25日,由中国红十字会总会主办,山西振东健康产业集团赞助的“红气球挑战赛”(晋中站)在山西省高校新区(山西大学城)鸣笛开赛。该赛事汇聚了来自全国各地及山西大学城高校的...

-

2025中美领衔世界级艺术名家 ——赵玉林精品展播

发布时间:2025/01/17

赵玉林,笔名三友,内蒙古包头市美术家协会副主席,草原书画院院长,中国美协内蒙古分会会员,台北故宫书画院名誉院长,中华国礼书画家,国家博物馆画廊特邀书画家。作品入选《中国当代国际书画家年鉴》,在中国书画研究...

-

腾讯创作者生态的前车之鉴,能否支撑《元梦之星》逐梦UGC?

发布时间:2023/09/24

近期,腾讯以“天美乐园”的特别形式公布了新作《元梦之星》,宣告正式入主派对游戏赛道。过去,派对游戏在国内市场份额较小,直到《糖豆人》《香肠派对》《蛋仔派对》等作品引发用户和市场的高度关注,整个赛道才...

-

普悦智能,专注净水,为渠道经销搭载新引擎!

发布时间:2023/08/28

稳步推进:祝贺普悦智能(北京联营公司)第一轮股东入股签约圆满成功! 2023年8月18日,浙江普悦智能科技有限公司北京联营公司——北京普悦京允智能科技有限公司在总经理宋玉财的热忱推进下,成功签约了五名销售/服...

-

英国与快速反应小组一起抗击冠状病毒

发布时间:2020/04/01

英国政府宣布了新的措施,以打击虚假的COVID-19在线信息的传播,包括建立专门的专家小组来处理错误信息。 新成立的快速反应小组将在英国内阁办公室内部运作,并将研究应对互联网上“有害叙述”的方法-解决“...

-

微软即将吸引消费者-但Skype仍将保留

发布时间:2020/03/31

微软今天宣布,今年晚些时候,它将推出Teams的基本消费版,即类似于Slack的文本,音频和视频聊天应用程序。就像Microsoft所喜欢的,您的个人生活团队将使用许多工具,这些工具将使家庭和小组更轻松地组织...

-

安全漏洞暴露了共和党选民公司的内部应用代码

发布时间:2020/03/31

一家专供共和党政治运动使用的选民联系和拉票公司,错误地在其网站上留下了未经保护的应用程序代码副本,供任何人找到。 Campaign Sidekick公司通过iOS和Android应用程序帮助共和党竞选活动布署其选区,这...

-

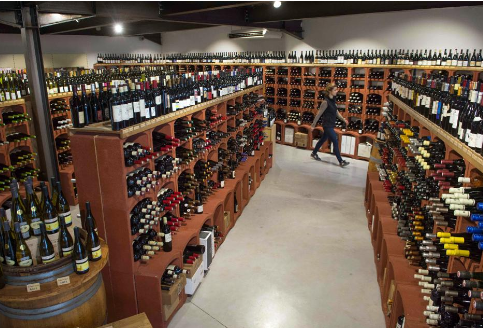

在宾夕法尼亚州,州酒商店仍然关闭,人们越来越口渴

发布时间:2020/03/31

随着美国人渴望长时间的自我隔离,白酒业务的销量激增。根据尼尔森(Nielsen)的数据,到3月中旬,这一增长已经比去年同期高出26%以上。但是,联盟中至少有一个州与这种趋势背道而驰,而且与消费者的意愿无...

未修补的Microsoft漏洞如何无意泄漏,以及对Windows Server安全的意义

发布时间:2020/03/13 新闻 浏览次数:757

随着西雅图和硅谷努力应对新型冠状病毒的影响,微软在周二修复了大量漏洞,作为其定期每月软件更新的一部分。据思科Talos的安全研究人员称,本月的更新修复了117个漏洞。其中有25个被评为“关键”,91个“重要”和1个“中等”。

但是,安全研究人员和“ Patch Tuesday”追随者所关注的是该补丁所不存在的补丁。

思科Talos和Fortinet最初都发布了有关另一个漏洞的信息,该漏洞被标识为“ CVE-2020-0796”,尚未修补。思科更新其通报以删除有关该漏洞的信息时,其Twitter上的关注者迅速发现了差异和内容并保存了该信息。社区还开始猜测该漏洞的性质及其风险。一些研究人员迅速将其称为“ SMBGhost”漏洞:存在但不可见的服务器消息块漏洞。

全世界的研究人员很快指出,这是Microsoft Server Message Block(SMB)处理中未经身份验证的,基于网络的远程代码执行漏洞,可以提供系统级特权。换句话说,这与称为CVE-2017-0144的漏洞有很多共同点,该漏洞被EternalBlue漏洞攻击,后来成为2017年WannaCry和NotPetya攻击的关键。在某种程度上,该漏洞也是在那年三月修补。

周二晚些时候,Microsoft发布了一个安全公告(ADV200005),其中包含有关一个未修补的新漏洞的详细信息,以及有关解决方法的信息:人们可以采取一些步骤来防止尝试在没有补丁的情况下利用此漏洞。尽管该通报并未专门针对CVE-2020-0796,但其详细信息与发布的有关该漏洞的信息相匹配,而研究社区很快将两者进行了匹配。

在撰写本文时,尚无可用的修补程序,并且Microsoft尚未发布何时发布修补程序的官方时间表。

评估风险

“ EternalBlue”,“ WannaCry”和“ NotPetya”这两个词足以向安全团队发送警铃。 WannaCry和NotPetya攻击在2017年造成了极大的破坏性和高昂的损失。例如,马斯克(Macersk)由于NotPetya遭受了数周的全球停工和重大损失,如WIRED所述。诸如EternalBlue之类的另一个漏洞的出现引起人们对这两种攻击中的一种或两种重复发生的担忧。

此外,由于美国对新型冠状病毒的反应,许多新的严重漏洞的发生时间特别具有挑战性,因为许多安全和操作团队正在家里工作。这使得实施变通办法和补丁程序更具挑战性。

最后,仿佛要证明“麻烦三重奏”的谚语一样,就在这一天就破裂了,安全世界正忙着处理两周前在旧金山举行的年度RSA安全会议的两名与会者进行了测试的报道。冠状病毒呈阳性,据报道其中一名住院。

在这种背景下,这一最新发展似乎令人震惊。

但是,有一些关键的差异值得牢记,这使得它不像三年前的EternalBlue情况那样可怕。

披露和漏洞利用代码的情况:与EternalBlue情况不同,迹象表明此漏洞是由Microsoft发现的,并且当前没有可利用的漏洞利用代码可以对其进行攻击。这与EternalBlue情况根本不同,在EternalBlue中,存在利用漏洞的工具可以攻击补丁程序发行时已经在传播的漏洞。

漏洞系统的范围:此漏洞的Microsoft安全公告仅列出了受影响的Windows 10和Windows Server 1903和1909版本。尽管这对Microsoft的“从新到更好”的安全故事不利,但与EternalBlue情况相比,它是一个易受攻击且具有潜在可攻击性的系统,其数量要小得多。

可用的解决方法:与2017年的EternalBlue情况不同,它再次具有一种可行的解决方法,可以立即实施以帮助保护系统,直到对其进行修补。更好的是,Microsoft在其通报中指出:“进行更改后无需重新启动”,以及“禁用替代方法后无需重新启动。”这意味着可以通过重新启动系统来进行解决,而不会导致停机。另一个好处:此漏洞发生在SMB V3压缩的处理中,这是一个相当新的功能。这意味着解决方法的影响也应该相对轻松。

总体而言,虽然这种情况的时机具有挑战性,乍一看脸红时会发出警钟,但技术事实使这种情况成为危急情况,但并非可怕的情况。这会影响Windows Server的最新版本,这一事实可能会对云提供商产生特别的影响。但是,存在一种影响最小的易于实施和回滚的解决方法,这意味着组织可以并且应该立即实施该解决方法并将其保持在适当位置,直到有补丁为止。微软已经提供了单行的PowerShell脚本来实施和回滚解决方法,这意味着即使由在家中远程工作的团队也可以相对较快地广泛部署它。

我们不知道为什么没有补丁,何时发布。但是好消息是,组织可以采取简单,清晰,具体的步骤来保护自己和他人。尽管与冠状病毒相关的时机并不理想,但我们所有人的指导原则都适用于此:不要惊慌,并按照简单,明智的步骤进行操作,您将有助于保护自己和整个社区。